Mit unserer Vorlage für ein IT Security Assessment im IT-Bereich findest du heraus, wie dein Unternehmen in puncto Sicherheit aufgestellt ist, und triffst die richtigen Entscheidungen für bessere Cybersicherheitsmaßnahmen.

In diesem Artikel

- Was ist ein IT Security Assessment?

- Gründe für die Durchführung von IT-Sicherheitsanalysen

- Lade unsere kostenlose IT-Security-Assessment-Vorlage herunter und leg direkt los

- In 7 Schritten zur gründlichen Sicherheitsanalyse mit unserer Gratisvorlage

- Die nächsten Schritte: Alles selbst erledigen oder einen MSP beauftragen?

Stell dir vor, du hast dein Traumhaus gekauft und möchtest es nun sicherer machen. Wie stellst du das an? Als Erstes überlegst du, was alles unerwünscht ist und nicht hineingelangen soll (z. B. streunende Katzen, Einbrecher oder andere unbefugte Eindringlinge). Dann schaust du dir an, was du innerhalb des Hauses und Grundstücks sicherer gestalten kannst (z. B. Türen, Fenster, Zäune). Anschließend kannst du beschließen, ein zweites Schloss an der Tür anzubringen, die Fenster mit Gittern zu versehen oder Überwachungskameras an deinen Zäunen zu installieren – je nachdem, wo das höchste Risiko besteht.

Die IT-Systeme deines Unternehmens kannst du mit einem ähnlichen Verfahren vor Sicherheitsbedrohungen und Angriffen schützen. Regelmäßige Risikoanalysen und -bewertungen helfen dir, die gesamte Sicherheit in deinem Unternehmen zu verbessern und dich besser auf die Abwehr von IT-Sicherheitsbedrohungen und Angriffen vorzubereiten.

Wenn du ein Unternehmen leitest oder im IT-Management tätig bist und wissen willst, wie es um deine Sicherheitsinfrastruktur bestellt ist, ist unsere kostenlose IT-Security-Assessment-Vorlage genau das Richtige für dich. In diesem Artikel erläutern wir, wie du die Vorlage verwendest und welche Vorteile eine regelmäßige IT-Sicherheitsanalyse dir bietet.

Was ist ein IT Security Assessment?

Ein Security Assessment oder eine IT-Sicherheitsanalyse ist eine Methode, um das Sicherheitsniveau deiner IT-Ressourcen zu prüfen, einschließlich Netzwerke, Datenspeicherstrukturen und Softwareanwendungen. Die Analyse konzentriert sich darauf, Bedrohungen für deine IT-Systeme und Netzwerke, ihre Schwachstellen und die Sicherheitsrisiken im täglichen Betrieb zu identifizieren. Security Assessments helfen dir, sofort zu reagieren und festgestellte Risiken zu mindern, bevor sie zu Sicherheitsvorfällen werden.

Gründe für die Durchführung von IT-Sicherheitsanalysen

Security Assessments dienen mehreren Zwecken. Zwei wichtige Gründe sind:

- Sie sorgen für Compliance mit gesetzlichen Vorschriften: Die Datenschutzgrundverordnung (DSGVO) trat 2018 in Kraft und nimmt Unternehmen stärker in die Pflicht, wenn es darum geht, wie sie persönliche Daten erfassen, speichern und verwenden. IT-Sicherheitsanalysen unterstützen Unternehmen dabei, Prüfungen durchzuführen, um ihr Geschäft rechtskonform betreiben zu können.

- Sie verbessern die Entscheidungsfindung in der IT: Risikobewertungen helfen zu verstehen, wo deine Sicherheitsmaßnahmen noch Lücken aufweisen. Sie ermöglichen es dir, die wichtigsten Schwachstellen in deiner IT-Infrastruktur zu identifizieren und anschließend einen IT-Sicherheitsplan oder eine Strategie zur Risikominderung zu entwerfen. Diese Entscheidungen sind mit Daten untermauert und somit mit größerer Wahrscheinlichkeit die richtigen.

Lade unsere kostenlose IT-Security-Assessment-Vorlage herunter und leg direkt los

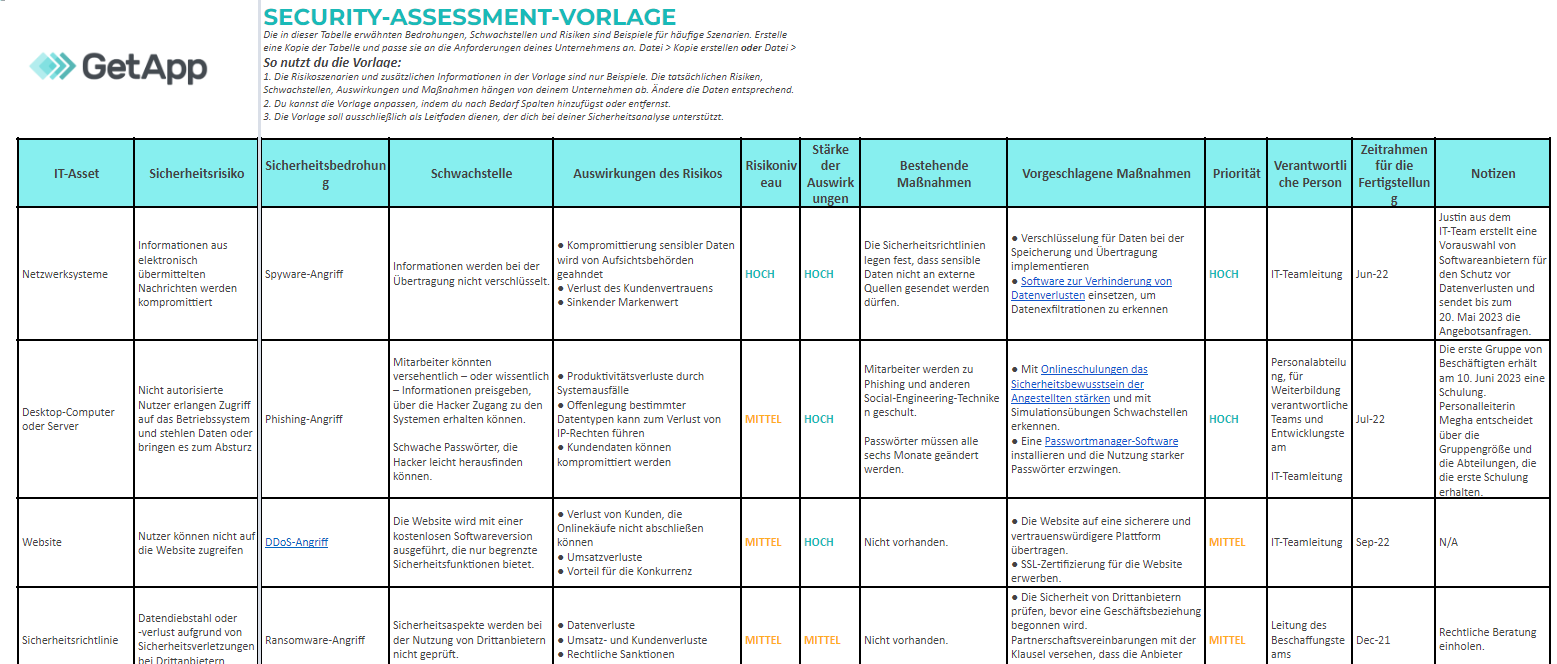

In unserer Vorlage kannst du die Informationen zur IT-Sicherheit deines Unternehmens strukturiert eintragen. Es erleichtert die Durchführung von Sicherheitsaudits, indem es sicherheitsrelevante Informationen von verschiedenen Teams oder Geschäftsbereichen an einem Ort zusammenführt.

Du sammelst in der kostenlosen Vorlage für IT-Security-Assessments von Get App also alle Informationen, die du für eine gründliche Sicherheitsrisikobewertung brauchst. Auch die von deinem Audit- oder IT-Team vorgeschlagenen Maßnahmen kannst du hier erfassen.

Lade hier unsere kostenlose IT-Security-Assessment-Vorlage herunter

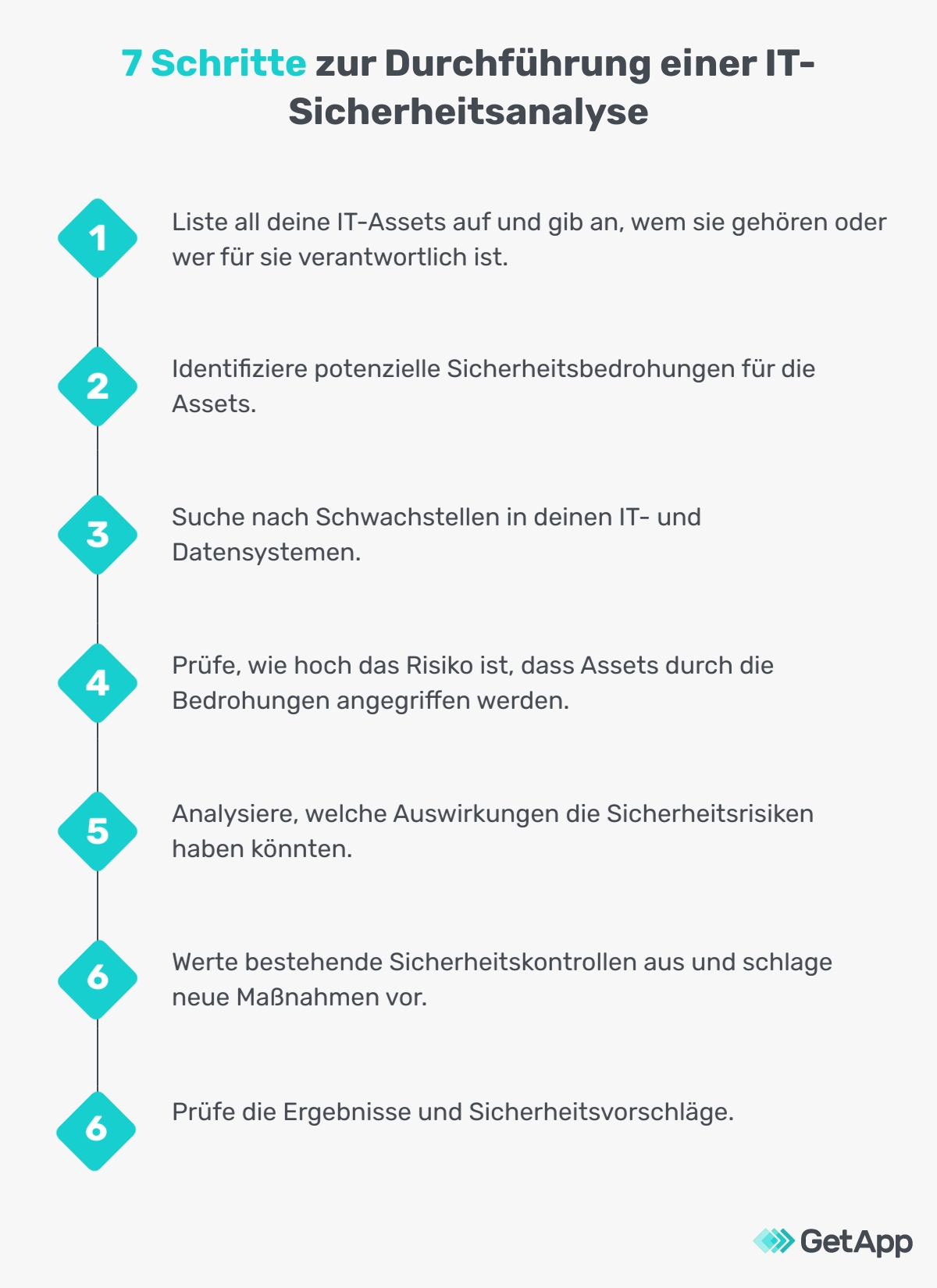

In 7 Schritten zur gründlichen Sicherheitsanalyse mit unserer Gratisvorlage

Mit den folgenden sieben Schritten führst du mit unserer kostenlosen Vorlage ein Security Assessment durch. Wir haben für jeden Schritt die Spalten angegeben, die du in der Vorlage ausfüllen musst.

1. Liste all deine IT-Assets auf und gib an, wem sie gehören oder wer für sie verantwortlich ist

Mach eine Liste all deiner IT-Assets einschließlich Hardware, Software, Netzwerkarchitektur und unternehmenseigener Informationen. Finde außerdem heraus, wer in deinem Unternehmen für die Wartung und Instandhaltung der einzelnen Assets verantwortlich ist. Füge in der Assessment-Vorlage in Spalte B (IT-Asset) die Namen der IT-Assets und in Spalte L (Verantwortliche Person) die Eigentümerangaben ein.

2. Identifiziere potenzielle Sicherheitsbedrohungen für die Assets

Identifiziere alle potenziellen Sicherheitsbedrohungen für die Assets. Beantworte dazu Fragen wie die folgenden: Welche deiner Assets sind durch Ransomware-Angriffe gefährdet? Hast du geeignete Zugriffskontrollen eingerichtet? Berichten deine Angestellten von Phishing-Angriffen? Befolgen sie die Richtlinien für das Passwortmanagement? Werden Daten sowohl in gespeichertem Zustand als auch bei der Übertragung verschlüsselt?

In Spalte D (Sicherheitsbedrohung) trägst du Informationen zu möglichen Bedrohungen ein. Denke daran, dass ein Asset mehr als einer Sicherheitsbedrohung ausgesetzt sein kann. Deine IT-Netzwerke sind z. B. sowohl durch DDoS-Angriffe als auch durch Malware gefährdet. Du kannst mehrere Zeilen nutzen, um diese Informationen einzutragen.

3. Suche nach Schwachstellen in deinen IT- und Datensystemen

Identifiziere Punkte oder Elemente in deiner IT-Architektur, die anfällig für Cyberangriffe sind oder Schwachstellen haben, die von internen oder externen Bedrohungsakteuren leicht ausgenutzt werden könnten. Nutze Tools zur Schwachstellenanalyse und Techniken wie Penetrationstests und Schwachstellenscans, um mithilfe von simulierten Cyberangriffen und der automatisierten Überwachung von Netzwerken und Datensystemen Sicherheitsschwachstellen aufzudecken.

Beispiele für Schwachstellen sind schwache Passwörter oder Authentifizierungsmethoden, unverschlüsselte Kommunikationskanäle und unzureichende Sicherheitsschulungen für Mitarbeiter. In Spalte E (Schwachstelle) kannst du Details zu möglichen Sicherheitslücken eintragen.

4. Prüfe, wie hoch das Risiko ist, dass Assets durch die Bedrohungen angegriffen werden

Der Begriff „Sicherheitsrisiko“ bezieht sich darauf, wie wahrscheinlich eine Sicherheitsverletzung oder ein Angriff ist. Gleichzeitig gibt die Höhe des Risikos an, wie hoch der Schaden oder Verlust ist, wenn eine Bedrohung erfolgreich eine Schwachstelle bei einem bestimmten Asset ausnutzt.

So besteht z. B. das Risiko, dass ungeschulte Mitarbeiter (die Schwachstelle) durch eine Phishing-E-Mail (die Bedrohung) getäuscht und dazu verleitet werden, finanzielle Informationen des Unternehmens preiszugeben. Die Wahrscheinlichkeit, dass dieses Risiko auftritt, kann qualitativ (hoch, mittel oder niedrig) oder quantitativ (z. B. auf einer Skala von 1 bis 5) eingestuft werden. Das Risiko, dass deine Mitarbeiter Opfer von Phishing-Angriffen werden, steigt, wenn du kein Schulungsprogramm für das Sicherheitsbewusstsein des Personals hast.

In Spalte C (Sicherheitsrisiko) kannst du erfassen, welchen Sicherheitsrisiken die verschiedenen IT-Assets ausgesetzt sind. Nimm dabei in Spalte G (Risikoniveau) je nach Schwere der Bedrohung und Ausnutzbarkeit der Schwachstelle eine Risikoeinschätzung vor (hoch, mittel oder niedrig).

5. Analysiere, welche Auswirkungen die Sicherheitsrisiken haben könnten

Nicht jedes Risiko kann zum gleichen Schaden oder Verlust führen. Ein Virus auf dem Laptop eines Mitarbeiters führt meist nur für diesen Mitarbeiter zu Systemausfällen und Datenverlusten, wohingegen ein Ransomware-Angriff eine ganze Abteilung tagelang lahmlegen kann. Manche Auswirkungen von Cyberangriffen bleiben zunächst unsichtbar, etwa Kundenabwanderung, Verringerungen des Markenwerts oder eine geringere Motivation der Mitarbeiter.

Prüfe und analysiere die Auswirkungen, die jedes identifizierte Sicherheitsrisiko auf dein Unternehmen haben kann. Die Auswirkungen eines Cyberangriffs können sich beispielsweise an mehreren Stellen zeigen, etwa beim Geschäftsbetrieb, den Finanzen, dem Kundenvertrauen oder der Einhaltung gesetzlicher Vorschriften.

Trage in Spalte F (Auswirkungen des Risikos) der Security Assessment-Vorlage Details zu den möglichen Auswirkungen der einzelnen Sicherheitsrisiken ein. Schätze in Spalte H (Stärke der Auswirkungen) ein, wie stark dein Geschäftsbetrieb betroffen sein könnte (hoch, mittel oder niedrig).

6. Werte bestehende Sicherheitskontrollen aus und schlage neue Maßnahmen vor

Liste bereits vorhandene Sicherheitsmaßnahmen für die einzelnen Risiken auf. Dazu zählt etwa Netzwerkmonitoring-Software, die Spitzen im Datenverkehr überwacht und dich bei möglichen DDoS-Angriffen warnt, oder E-Mail-Sicherheitssoftware, die Phishing-E-Mails herausfiltert.

Analysiere außerdem deine bestehenden Sicherheitsmaßnahmen und prüfe, an welchen Stellen sie verstärkt werden müssen. Schlag auf Grundlage der Analysen bei Bedarf neue und verbesserte Sicherheitskontrollen vor.

Nutze in der Vorlage Spalte I (Bestehende Maßnahmen), um bereits vorhandenen Sicherheitsmaßnahmen zu erfassen, Spalte J (Vorgeschlagene Maßnahmen) für neu vorgeschlagene Maßnahmen je Asset, und Spalte K (Priorität), um anzugeben, ob die neuen Maßnahmen mit hoher Priorität umgesetzt werden sollten. Gib in Spalte M (Zeitrahmen für die Fertigstellung) das Datum an, bis zu dem die neuen Maßnahmen umgesetzt sein sollen. Notiere in Spalte N (Notizen) Einzelheiten aus den Gesprächen mit dem Team, das die IT-Sicherheitsanalyse durchgeführt hat.

7. Prüfe die Ergebnisse und Sicherheitsvorschläge

Gehe deine Ergebnisse durch und nutze sie als Grundlage zur Planung zukünftiger Investitionen in die IT-Sicherheit und Sicherheitsschulungen für Mitarbeiter. Teile den Security Assessment-Bericht mit dem gesamten IT- und Managementteam, damit das Team zustimmen und weitere Vorschläge einbringen kann. Führe das Assessment regelmäßig durch, mindestens alle zwei Jahre.

Die nächsten Schritte: Alles selbst erledigen oder einen MSP beauftragen?

Mit unserer kostenlosen Security Assessment-Vorlage kannst du auch selbst eine IT-Sicherheitsanalyse durchführen, egal ob es um eine unternehmensweite oder abteilungsspezifische Analyse geht. Allerdings sehen sich nicht alle Unternehmen in der Lage, Sicherheitsanalysen selbst durchzuführen.

Besonders in kleinen Unternehmen fehlt es oft an Fachwissen oder Ressourcen für ein gründliches Security Assessment. In diesem Fall kann ein Managed Service Provider (MSP) dafür beauftragt werden, jährliche oder zweijährliche IT-Sicherheitsanalysen durchzuführen und Verbesserungsmöglichkeiten zu ermitteln. In unserem Verzeichnis mit IT-Sicherheitssoftware findest du außerdem eine Menge nützlicher Tools, um deine Cybersicherheit zu verbessern.