2020 wird es Gartner zufolge ganze 20 Milliarden IoT-Geräte geben.

IoT-Geräte sind mit eingebetteten Sensoren ausgestattete physische Objekte, die mit einem IT-Netzwerk verbunden werden und mit anderen Geräten und Softwareanwendungen wie mobilen Apps, Desktop-PCs, Druckern und anderen Büro- oder Haushaltsgeräten kommunizieren können.

Auf diese Weise können beispielsweise die Überwachungskameras, Klimaanlagen, Kaffeemaschinen und Bürogeräte in einem Haushalt dank ihrer Sensoren und Aktoren sich selbst und die Umgebung überwachen, kommunizieren und ihre eigenen Aktionen steuern. Das kann äußerst praktisch sein – oder ziemlich risikoreich.

Wenn IoT-Geräte nicht gesichert sind, können Cyberkriminelle leicht Überwachungskameras hacken, Netzwerkkommunikation abfangen oder auf vertrauliche Dokumente zugreifen, die auf Computern gespeichert sind oder über Drucker gedruckt werden.

Derartige IoT-Angriffe kosten Unternehmen viele Millionen Euro und zwingen sie nicht selten, das Geschäft aufzugeben. Symantec zufolge ist die Zahl der IoT-Angriffe zwischen 2016 und 2017 um 600 Prozent gestiegen.

Kleine Unternehmen, die das Internet of Things nutzen möchten, müssen zwingend die IoT-Sicherheit und Endpoint Protection priorisieren. Wer nicht schon in der Implementierungsphase IoT-Sicherheitstechnologien einsetzt, erhöht die Anfälligkeit für Cyberrisiken wie DDoS-Angriffe, die das gesamte Unternehmen zum Erliegen bringen können.

In diesem Artikel geht es um die wichtigsten Funktionen von IoT-Sicherheitstechnologien, aktuelle Trends auf dem Markt und darum, mit welcher Geschwindigkeit die neuen Technologien zum Mainstream werden.

IoT-Sicherheitstechnologien gegen Cyberbedrohungen

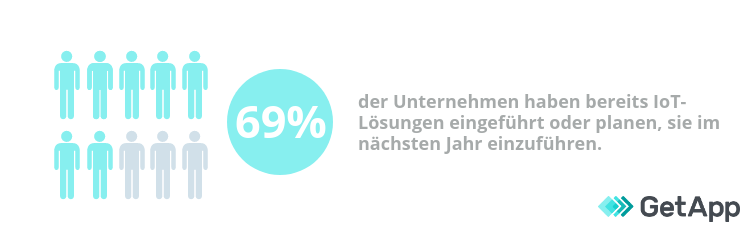

IoT-Sicherheitstechnologien sind Softwarelösungen, die IoT-Geräte schützen. Der Cradlepoint Business Intelligence Report „State of IoT 2018“ fand heraus:

41 % der Unternehmen machten sich Sorgen über IoT-Sicherheitsprobleme. Eine weitere Untersuchung ergab, dass 37 % der Unternehmen unsicher sind, ob sie IoT-Daten richtig sichern können. Und in einer Umfrage gaben 86 Prozent der IT-Sicherheitsmanager*innen an, ihre Unternehmen müssten sich IoT-Bedrohungen stärker bewusst sein.

Ein Beispiel ist der Mirai-Botnetz-Angriff mit Tausenden von infizierten IoT-Geräten, darunter Überwachungskameras und Router. Mehreren Unternehmen wurde mit massiven DDoS-Angriffen (Distributed Denial of Service) zugesetzt und alle bekamen deutlich zu spüren, welcher Schaden durch ungesicherte IoT-Geräte entstehen kann.

Doch auf nützliche Technologien wie das Internet of Things zu verzichten, das immerhin verspricht, der Weltwirtschaft einige Millionen Dollar einzubringen, würde das Wachstum von Unternehmen empfindlich dämpfen. Die beste Vorgehensweise besteht in dieser Situation also darin, für alle vernetzten Geräte strenge IoT-Sicherheitsmaßnahmen zu ergreifen und dafür zu sorgen, dass Bedrohungen schnellstmöglich erkannt und angegangen werden.

Die Gartner-Analyst*innen Saniye Burcu Alaybeyi, Ruggero Contu und Barika L Pace sagen: (1)

„Die IoT-Sicherheit ist Teil der digitalen Sicherheit und betrifft den Software-, Hardware-, Netzwerk- und Datenschutz für digitale Initiativen, die das Internet of Things betreffen. Die IoT-Sicherheit hat mit IT, Betriebstechnologie und physischer Sicherheit viele Technologien und Prozesse gemeinsam. IoT-Sicherheitsmaßnahmen sorgen für Vertrauen und schaffen sichere, zuverlässige, private und belastbare digitale Systeme für digitale Unternehmen.“

IoT-Sicherheitstechnologien umfassen eine Vielzahl von Bereichen wie „digitales Vertrauen, manipulationssichere Gerätehärtungstechniken für Hardware und Firmware, eine sichere Cloud-Integration, Geräteerkennung, Ereigniserkennung und Reaktionssysteme sowie eine verbesserte Beratung und Systemintegration.“

Diese Technologien erkennen neue IoT-Geräte im Netzwerk automatisch und verifizieren ihre Authentizität über Passwörter oder biometrische Daten. Auch jegliche Kommunikation zwischen einem Gerät und dem Netzwerk wird gesichert. Im nächsten Abschnitt behandeln wir die zentralen Funktionen und Vorteile von IoT-Sicherheitstechnologien und beantworten, wie schnell man sie idealerweise einführen sollte.

6 unverzichtbare Funktionen von IoT-Sicherheitstechnologien

IoT-Sicherheitslösungen bieten vielfältige Funktionen, beispielsweise für Authentifizierung, Geräteerkennung, Schwachstellenscans, Risikobewertung und die vertrauenswürdige Kommunikation zwischen Geräten.

Softwareanbieter fügen immer mehr Funktionen zu ihren IoT-Lösungen hinzu. Die folgenden Funktionen von Sicherheitstechnologien sind dabei unverzichtbar:

- Geräteerkennung: IoT-Geräte können beliebige physische Geräte mit Sensoren oder Aktoren sein, die mit einem IT-Netzwerk verbunden sind, egal ob Uhren, Schuhe oder Herzschrittmacher. Dies macht das Erkennen von IoT-Geräten zur Herausforderung. Deine IoT-Sicherheitslösung sollte spezifische IoT-Geräte im Netzwerk identifizieren können, indem sie den ein- und ausgehenden Netzwerkdatenverkehr überwacht und eine Datenbank der Geräte führt.

- Datenverschlüsselung: Die Datenverschlüsselung gilt als der Kern des IoT-Sicherheitsökosystems. Sie sorgt dafür, dass zwischen vernetzten Geräten ausgetauschte sensible Daten schwer zu entschlüsseln sind, selbst wenn sie gehackt werden. Zum Sichern der Kommunikation zwischen IoT-Geräten werden kryptographische Algorithmen und Datenverschlüsselungsschlüssel eingesetzt.

- Authentifizierung: Nutzer*innen müssen IoT-Geräte authentifizieren, bevor sie auf sie zugreifen können. Zu den gängigen Authentifizierungsmethoden gehören Passwörter, biometrische Daten, die Zwei-Faktor-Authentifizierung und digitale Zertifikate. Zugriffsprotokolle machen außerdem die Änderungen und Updates an IoT-Geräten nachvollziehbar.

- Brute-Force-Schutz: Diese Funktion erkennt und verhindert Brute-Force-Angriffe oder Remote-Hacking, indem die Zahl der möglichen Verbindungsversuche für IoT-Geräte beschränkt wird. Authentfizierungsmethoden wie Passwörter, Virenschutzlösungen und Endpoint-Protection-Tools haben eine Schutzwirkung. Sobald Brute-Force-Angriffe erkannt und blockiert wurden, setzt die Software die böswilligen IP-Adressen auf eine Blacklist.

- Sicherheitsanalysen: IoT-Sicherheitssoftware nutzt sicherheitsbezogene Daten aus IoT-Geräten, um Anomalien zu erkennen und zukünftige Bedrohungen vorauszusagen. Sicherheitsanalysefunktionen unterstützen Nutzer*innen dabei, IoT-Gerätedaten zu erfassen, zu überwachen und in Berichten zusammenzustellen. Technologien wie künstliche Intelligenz (KI) und Algorithmen erweitern diese Funktionen.

- API-Sicherheit: Unsichere, über das IoT verbundene APIs sind eine häufige Schwachstelle für die Datensicherheit. Die API-Sicherheit wird von einer sicheren End-to-End-API-Managementlösung mit Authentifizierungs- und Autorisierungsfunktionen geschaffen. Die Speicherung und Übertragung sensibler Informationen muss außerdem mit digitalen Zertifikaten geschützt werden.

Die Menge der anfälligen Eintrittspunkte und des Netzwerkdatenverkehrs steigt mit der Zahl der IoT-Geräte. Umso wichtiger wird es, die Netzwerksicherheit auch mit Firewalls, Antivirus-Lösungen, Intrusion-Detection-Technologie und SIEM-Lösungen (Sicherheitsinformations- und Ereignisverwaltung) zu schützen.

Frühe Bedrohungserkennung für eine verbesserte Entscheidungsfindung

Mit der richtigen Software können Anomalien und Cyberrisiken im IoT-Netzwerk erkannt und überprüft werden, bevor sie gefährlich werden und Systemausfälle verursachen. Zusätzlich bieten IoT-Sicherheitstechnologien noch einige weitere Vorteile:

- DDoS-Angriffen vorbeugen: Bei groß angelegten DDoS-Angriffen werden ungesicherte IoT-Geräte wie Überwachungskameras, Thermostate, Webkameras und Smart Watches gehackt und anschließend Malware auf ihnen installiert. IoT-Sicherheitssoftware sorgt für einen besseren Schutz der Geräte durch Authentifizierungsmethoden, Mechanismen zur Verhinderung von Brute-Force-Angriffen und Sicherheitsanalysen. Durch diese Maßnahmen können auch der Datenschutz und die Sicherheit des gesamten Netzwerks verbessert werden.

- Bessere Entscheidungen treffen: IoT-Geräte sind eine wahre Goldgrube an Daten. Die Erfassung und Analyse dieser Daten hilft, Muster in Netzwerkanfragen zu erkennen. Auf dieser Grundlage lassen sich datengestützte Entscheidungen treffen, um IT-Sicherheit, Customer Experience Management, vorausschauende Instandhaltung, Flottenmanagement und intelligente Messungen zu verbessern.

- BYOD-Risiken reduzieren: BYOD-Richtlinien (Bring Your Own Device) erlauben es Angestellten, ihre persönlichen Geräte für die Arbeit zu verwenden. Wenn persönliche Geräte wie Mobiltelefone, Laptops und Smart Watches mit dem Unternehmensnetzwerk verbunden sind, kann das jedoch ein großes Risiko darstellen. IoT-Sicherheitslösungen helfen, neue Geräte zu erkennen und automatisch Sicherheitsmaßnahmen zum Schutz des Netzwerks einzusetzen.

Markttrends und die Entwicklung von IoT-Sicherheitstechnologien

IoT-Geräte zu schützen kann schwierig sein: Es gibt die unterschiedlichsten Gerätearten und es ist nicht immer einfach, sie zu erkennen. Die meisten IoT-Geräte sind physische Geräte mit Sensoren oder Aktoren und begrenzter Rechenkapazität, sodass es schwer ist, Sicherheitslösungen zu entwickeln, die auf ihnen angewendet werden können.

Trotz dieser Herausforderungen werden IoT-Sicherheitslösungen immer besser. Softwareanbieter wie Cisco und CA Technologies haben ihre Funktionen zur IoT-Geräteauthentifizierung mit Open Identity Management-Protokollen wie SAML weiterentwickelt.

Die folgende Liste neuerer Marktentwicklungen und Trends soll einen Eindruck davon geben, mit welcher Geschwindigkeit sich IoT-Sicherheitstechnologien weiterentwickeln. Außerdem haben wir Beispiele dafür angefügt, wie Anbieter mit diesen Trends ihre eigene Software verbessern.

Künstliche Intelligenz für die IoT-Sicherheit

KI wird in der Endpoint Protection eingesetzt, um das Verhalten von IoT-Endpunkten zu modellieren. Diese Systeme werden verwendet, um das aktuelle Verhalte von IoT-Endpunkten zu testen und somit Anomalien zu erkennen und Bedrohungen vorzubeugen. Künstliche Intelligenz soll außerdem bei der Geräteerkennung helfen, indem unterschiedliche IoT-Gerätetypen identifiziert und die Informationen in einer Datenbank gesammelt werden.

Marktentwicklungen: Zahlreiche Anbieter wie Indegy haben erweiterte Analysemodelle in ihre Lösungen integriert. Diese Modelle können IoT-Problembereiche erkennen, die Leistung überwachen und rechtzeitig Warnungen senden.

Netzwerkschutztools mit IoT-Sicherheitsfunktionen

Der Schutz von IoT-Netzwerken gehört zu den wichtigsten Grundfunktionen und wird von vielen Softwareanbietern durch neue Zusatzfunktionen erweitert. Dazu gehört die Kombination traditioneller Schutzmechanismen wie Virenschutzsystemen und Firewalls mit komplexen Standards und Protokollen.

Marktentwicklungen: IoT-Sicherheitsanbieter wie Bayshore Networks nutzen automatisierte Systeme für schnellere Warnungen bei Eindringversuchen im Netzwerk sowie eine bessere passive Netzwerküberwachung und Bedrohungserkennung.

Vertrauen und Kontrolle als Grundlage von IoT-Systemen

Wenn man ein von einem weniger bekannten Anbieter entwickeltes IoT-Gerät zulässt, kann das zu Vertrauensproblemen zwischen dem Gerät und dem Netzwerk führen. IoT-Systeme können gesichert werden, indem man ein vertrauenswürdiges Gerät als Hardware-Sicherheitsreferenz („Root of Trust“) integriert und dabei Sicherheitsmethoden wie Authentifizierung und Kryptographie einsetzt.

Marktentwicklungen: Einige Anbieter von IoT-Sicherheitstechnologien wie Unbound Tech bieten sichere Schlüssel, die für eine verbesserte Authentifizierung zu IoT-Geräten und zentralen Servern hinzugefügt werden können. Das Softwareunternehmen Symantec bietet „Roots of Trust“ für die Authentifizierung und Code-Signierung.

Beschleunigte Verbreitung von IT-Sicherheitslösungen in 5–10 Jahren

Gartner schätzt, dass die weltweiten Ausgaben für die IoT-Sicherheit von 1,2 Mrd. USD im Jahr 2017 auf 3,1 Mrd. USD im Jahr 2020 steigen werden.

Auch die Zahl der IoT-Geräte – sowohl für Verbraucher als auch für die Industrie – wird erwartungsgemäß auf 20 Milliarden ansteigen, was für einen entsprechenden Bedarf an Sicherheitstechnologien sorgt. Dieser Bedarf dürfte noch stärker steigen, wenn neue gesetzliche Vorschriften für IoT-Geräte in Kraft treten.

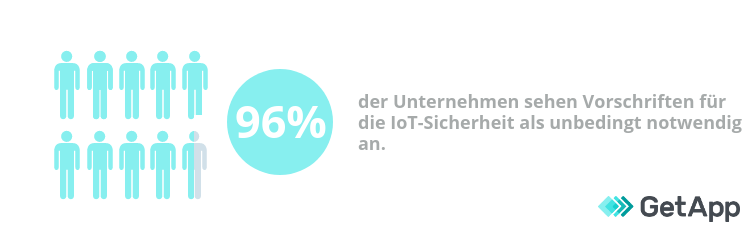

IoT-Sicherheitsvorschriften sind unverzichtbar (Quelle)

Der Gartner-Report „ Hype Cycle for Endpoint and Mobile Security (2018)“ (für Kunden auf Englisch verfügbar) sieht die IoT-Sicherheit als aufstrebende Technologie, die voraussichtlich in den nächsten fünf bis zehn Jahren ausgereift und im Mainstream angelangt sein wird.

So wird die Verbreitung von IoT-Sicherheitstechnologien unseren Prognosen nach in den nächsten 10 Jahren ablaufen:

- Kurzfristig (0–2 Jahre): Unternehmen experimentieren weiter mit IoT-Technologien und der Einsatz von IoT-Sicherheitslösungen nimmt langsam zu

- Mittelfristig (2–5 Jahre): IoT-Sicherheitstechnologien werden stärker genutzt, da die Menge der IoT-Geräte und damit auch die Sicherheitsbedenken steigen

- Langfristig (5–10 Jahre): Die Geschwindigkeit der Einführung von IoT-Sicherheitstechnologien steigt rapide, denn die Compliance mit neuen IoT-Vorschriften muss gewährleistet werden und das Sicherheitsbewusstsein steigt.

Aktuell steckt die Einführung von IoT-Sicherheitstechnologien selbst in kleinen Unternehmen noch ganz in den Anfängen. Auch in den nächsten Jahren wird sie noch ziemlich langsam voranschreiten. Doch je mehr Anbieter auf den Markt kommen, desto kostengünstiger werden IoT-Sicherheitstechnologien und desto häufiger werden sie auch eingesetzt werden.

Auch neue IoT-Vorschriften und ein verbessertes Sicherheitsbewusstsein werden in kleinen Unternehmen dazu beitragen. Es ist zu erwarten, dass IoT-Sicherheitstechnologien bis 2029 weit verbreitet sein und standardmäßig von kleinen Unternehmen eingesetzt werden.

In welchen Branchen werden sich IoT-Sicherheitstechnologien schneller verbreiten?

Voraussichtlich werden sich Sicherheitstechnologien in der Finanzbranche und dem Gesundheitswesen am schnellsten verbreiten, da das Internet of Things dort stark genutzt wird und der Datenschutz eine zentrale Rolle spielt. Gesundheitsakten erhalten eine Menge sehr sensibler Informationen und sind dementsprechend viel wert, was sie zum begehrten Angriffsziel macht.

Auch die Fertigungs-, Versorgungs- und Transportbranchen werden bei der Einführung von IoT-Sicherheitstechnologien führend sein, denn in diesen Bereichen wird das IoT schon jetzt häufig eingesetzt.

Empfehlungen für die Einführung von IoT-Sicherheitstechnologien

Bist du gerade dabei, die IoT-Strategie für dein kleines Unternehmen zu entwerfen? Dann denk daran, von Anfang an Sicherheitselemente einzuplanen – bereits in der Konzeptions- und Implementierungsphase.

Die 5 Tipps helfen dir beim Aufbau einer guten IoT-Sicherheitsstrategie:

Berücksichtige die Sicherheit bei der IoT-Implementierung:

Überprüfe mit deinem eigenen IT-Team oder einem Sicherheitsberatungsdienstleister die IoT-Integrationspunkte in deinem Netzwerk. 52 % der Unternehmen sichern ihre IoT-Geräte anfangs nicht richtig und erhöhen damit stark ihr Risiko, einem Cyberangriff zum Opfer zu fallen.

Dokumentiere alle IoT-Geräte und überprüfe die Risikoexposition:

Sorge für Transparenz, indem du eine Datenbank mit sämtlichen IoT-Geräten führst, von kleinen Sensoren bis hin zu großen Geräten. Führe Sicherheitsbewertungen durch, um IoT-Risiken zu evaluieren und eventuell nötige Maßnahmen zu ergreifen, beispielsweise durch den Einsatz von Authentifizierungstools, Virenschutzsystemen und Mechanismen zur Bedrohungserkennung.

Analysiere Compliance-Vorschriften für die IoT-Sicherheit:

Stell sicher, dass deine IoT-Geräte alle aktuellen Datenschutzbestimmungen wie die DSGVO einhalten. Informiere dich über mögliche neue Vorschriften, die sich speziell auf IoT-Geräte beziehen, um die Compliance deiner Systeme s icherzustellen.

Investiere in digitale Risikomanagementlösungen:

Setze Risikomanagementlösungen wie Emergynt oder IDRR ein, sobald dein Netzwerk wächst. Diese Lösungen verwalten cloudbasierte und mobile Apps, APIs, Algorithmen für das maschinelle Lernen usw., sodass dein Unternehmen gut auf die Einführung von IoT-Sicherheitstechnologien vorbereitet ist.

Schaffe internes Know-how zur IoT-Sicherheit:

Interne IoT-Sicherheitsexpert*innen helfen dir, schnell gegen die Probleme vorzugehen, die durch eine große Zahl an IoT-Geräten entstehen können. IoT-Technologien befinden sich noch in der Entwicklungsphase und entsprechend wichtig ist es, die eigenen Arbeitskräfte zu relevanten IoT-Sicherheitsthemen wie Verschlüsselung und Datenschutzkontrollen zu schulen.

Weitere Ressourcen

- Auf GetApp findest du weitere Informationen zu IT-Sicherheitsprognosen, dem Nutzen von Managed Security Service Providers für kleine Unternehmen, wichtigen Datenschutztechnologien und mehr.

- Unser Verzeichnis für IT-Sicherheitssoftware bietet Informationen zu mehr als 500 Softwareprodukten, beispielsweise für den Virenschutz, Schutz vor Datenverlusten, Daten-Backups, Authentifizierung, Endpoint Protection und Protokollverwaltung. Lies echte Nutzerbewertungen und vergleiche verschiedene Lösungen, um die bestmögliche Kaufentscheidung zu treffen.

(1) Gartner Hype Cycle for Endpoint and Mobile Security 2018 (vollständiger Bericht für Kunden verfügbar) Hinweis: Die Informationen in diesem Artikel stammen aus Quellen, die wir als vertrauenswürdig beurteilen. Die ausgewählten Anwendungen dienen als Beispiele, um Funktionen im Kontext zu präsentieren. Dies stellt keine Empfehlung dar.